Дипломная работа: Совершенствование существующей локальной вычислительной сети Солнечногорского филиала Современной Гуманитарной Академии

Дипломная работа: Совершенствование существующей локальной вычислительной сети Солнечногорского филиала Современной Гуманитарной Академии

Чтобы упростить решение этой проблемы, целесообразно распределять пользователей по главным доменам по организационному принципу, а не по какому-либо иному, например, по алфавитному.

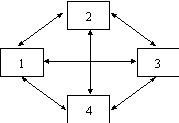

3.2.4 Модель с полными доверительными отношениями

Эта модель обеспечивает распределенное администрирование пользователей и доменов. В этой модели каждый домен доверяет каждому. Каждый отдел может управлять своим доменом, определяя своих пользователей и глобальные группы пользователей, и учетная информация о них может использоваться во всех доменах предприятия.

Рис. 3.2. Модель с полными доверительными отношениями

Из-за резкого увеличения числа доверительных отношений эта модель не подходит для больших предприятий. Для n доменов нужно установить n (n-1) доверительных отношений.

К этой модели полностью применим термин «доверие». Для создания доверительных отношений с другим доменом администратор действительно должен быть уверен, что он доверяет администратору того домена, особенно если он дает некоторые права глобальным группам другого домена. Как только такие права даны, местный администратор зависит от того, не добавит ли удаленный администратор в глобальную группу нежелательных или непроверенных пользователей в будущем. При администрировании главных доменов такая опасность также имеется. Но риск здесь ниже из-за того, что пользователей в главные домены добавляют сотрудники центрального отдела АИС, а не произвольно назначенный администратором сотрудник функционального отдела предприятия.

3.3 Информационная безопасность

Проблемы информационной безопасности охватывают широчайший диапазон административных, этических, правовых, технических вопросов.

В рассмотрение данного раздела попадают причины исчесзновения, порчи, изменения и утечки информации.

Проблемы, возникающие в этой области по своим причинам делятся на явления человеческого, личностного происхождения (здесь следует выделить халатность или некомпетентность сотрудников, злонамеренные попытки несанкционированного доступа к информационным ресурсам, умышленное заражение вирусами и их написание и другое) и угрозы не связанные с деятельностью человека (отказ оборудования, сбои файловых систем, стихийные бедствия, скачки напряжения и др.)

Задача системного администратора – стараться свести к минимуму возможность потери и кражи информации. Задача это усложняется тем фактом, что внутренняя сеть офиса соотносится с внешним миром через канал подключения к Интернет. Комплекс мер, предпринимаемых системным администраторам не должен сводиться лишь к программно-техническим средствам защиты, во многом следует уделять внимание административным мерам (правила, инструктажи, распоряжения, обучение и оповещение сотрудников). По возможности нужно стараться максимально автоматизировать обработку и хранение информации для снижения угрозы человеческого фактора. Например, автоматизированная система резервного копирования позволила решить вопрос несознательности, недисциплинированности и некомпетентности сотрудников, которые решительно пренебрегали копированием критичной информации своих рабочих станций на файловые разделы сервера. Мало того, в какой-то степени такая автоматизация снизила вероятность потери данных вследствие халатности или ошибки самого системного администратора.

В сети филиала строго выполняется правило четкого разграничения прав доступа. Этот принцип реализуется как на горизонтальном уровне (права доступа к файлам сервера и разделенным сетевым ресурсам), так и на вертикальном (различные категории пользователей, выделение групповых полномочий). В двух словах этот принцип можно выразить так: «Пользователь должен иметь доступ только к тому, к чему ему иметь необходимо.

К средствам и методам защиты сетей следует отнести файрволлинг (от «firewall» – огненная стена, англ.), использование криптованных протоколов обмена, анализ регистрационных файлов, своевременное обнаружение и устранение прорех в защите, разделение прав на определенные виды сетевого взаимодействия извне или с конкретных хостов. [17]

Мощнейшим средством защиты сети от атак и несанкционированного доступа извне является firewall. Firewall это совокупность компонент или система, которая располагается между двумя сетями и обладает следующими свойствами:

· Весь трафик из внутренней сети во внешнюю и из внешней сети во внутреннюю должен пройти через эту систему;

· Только трафик, определенный локальной стратегией защиты, может пройти через эту систему;

Обычно все firewalls осуществляют фильтрацию IP пакетов средствами фильтрующих маршрутизаторов. Фильтрация пакетов, проходящих через интерфейсы маршрутизатора, основана на наборе правил, которые устанавливаются, базируясь на стратегии защиты. Фильтрующие маршрутизаторы обычно могут фильтровать IP пакеты, основываясь на некоторых или всех следующих критериях:

1. IP адрес источника,

2. IP адрес назначения,

3. TCP/UDP порт источника,

4. TCP/UDP порт назначения.

Фильтрация может использоваться, чтобы блокировать соединение на определенные хосты или сети, а также блокировать соединение с определенными портами. Например, можно блокировать соединения от определенных адресов хостов или сетей, которые рассматриваются как враждебные или незаслуживающие доверие. Также можно блокировать соединение от всех внешних адресов, исключая, например, только SMTP для получения электронной почты. Добавление фильтрации TCP или UDP портов к фильтрации IP адресов дает большую гибкость в стратегии защиты. Сервисы, такие как TELNET демон, обычно располагаются на определенном порту. Эти сервисы можно блокировать на все хосты и разрешать их только на определенные системы. Например, можно блокировать все входные соединения, но разрешить только определенные сервисы, такие как SMTP

В сети института в качестве firewall-хоста выступает NetServer-машина. Firewall реализован с использованием Outpost Firewall – средства, регулирующего правила фильтрации IP-пакетов.

4. Производственная и экологическая безопасность

4.1 Эргономические аспекты труда при работе на персональном компьютере

Вычислительные комплексы на базе персональных ЭВМ являются основным средством при работе с информационными ресурсами вычислительных сетей равно как для пользователей, так и для системных администраторов.

Рассмотрев факторы обитаемости в данной производственной среде, можно выделить следующие факторы, оказывающие вредное воздействие на организм человека.

Физические:

Повышенный уровень электромагнитных излучений:

Повышенный уровень электростатического поля;

Повышенная температура, пониженная влажность воздуха рабочей зоны;

Повышенный уровень шума на рабочем месте;

Недостаточная освещенность рабочих поверхностей;

Повышенная яркость света в плоскости экрана дисплея;

Прямая и отраженная блескость;

Повышенная пульсация освещенности от газоразрядных источников света;

Ионизация воздуха;

Не эргономичность рабочего места.

Психофизиологические:

нервно-психические перегрузки:

перенапряжение зрительного анализатора;

умственное перенапряжение;

эмоциональные перегрузки;

монотонность труда.

4.2 Требования к помещению при эксплуатации ПЭВМС точки зрения производственной и экологической безопасности помещения «охватываемые» вычислительной сетью можно разделить на два типа:

Помещение, в котором находится основное сетевое активное оборудование (серверы, маршрутизаторы, коммутаторы и другое активное оборудование);

Помещение, в котором расположены рабочие станции (компьютерный зал).

К помещению первого типа предъявляются более строгие требования, чем к помещениям второго типа.

Помещения компьютерного зала предназначены для размещения персональных ЭВМ и других сетевых устройств, которое производится согласно монтажному чертежу.

В компьютерном зале должен быть предусмотрен двойной пол – основной и технологический (фальшпол); на технологическом полу устанавливаются устройства ЭВМ. Пространство между основным и технологическим полом используется в качестве приточного вентиляционного канала, а также для прокладки по основному полу силовых кабелей, жгутов сигнальных цепей и для крепления шин защитной и схемной «земли», для подвода воздуха.

Компьютерный зал должен иметь стены, покрытые звукопоглощающими материалами, и оборудован подвесным перфорированным потолком. Пространство между перекрытием и подвесным потолком используется для устройства вентиляционного вытяжного канала, для размещения освещения, устройств противопожарной сети. Вход в компьютерный зал осуществляется через тамбур. Предусматривается минимально необходимое по нормам для естественного освещения количество световых проемов в наружных ограждениях.

Стены компьютерного зала и поверхности подвесного потолка окрашиваются в светлые тона (причем поверхности должны быть матовыми), что благоприятно влияет на нервную систему человека.

Нормальная работа современного электронного оборудования невозможна без создания и поддержания искусственного климата. На работу машин оказывает влияние изменение как температуры, так и относительной влажности воздуха. Влияние температуры воздуха тем больше, чем больше скорость ее изменения. В связи с этим устанавливается предельная величина изменения температуры воздуха, равная ±3 с при скорости изменения до 2 с в 1 ч.

4.3 Организация рабочего местаПри планировке рабочего места оператора ЭВМ необходимо учитывать антропометрические данные тела человека – размеры и форму, его вес, силу и направление движения рук и ног, особенности зрения и слуха.

Страницы: 1, 2, 3, 4, 5, 6, 7, 8, 9, 10